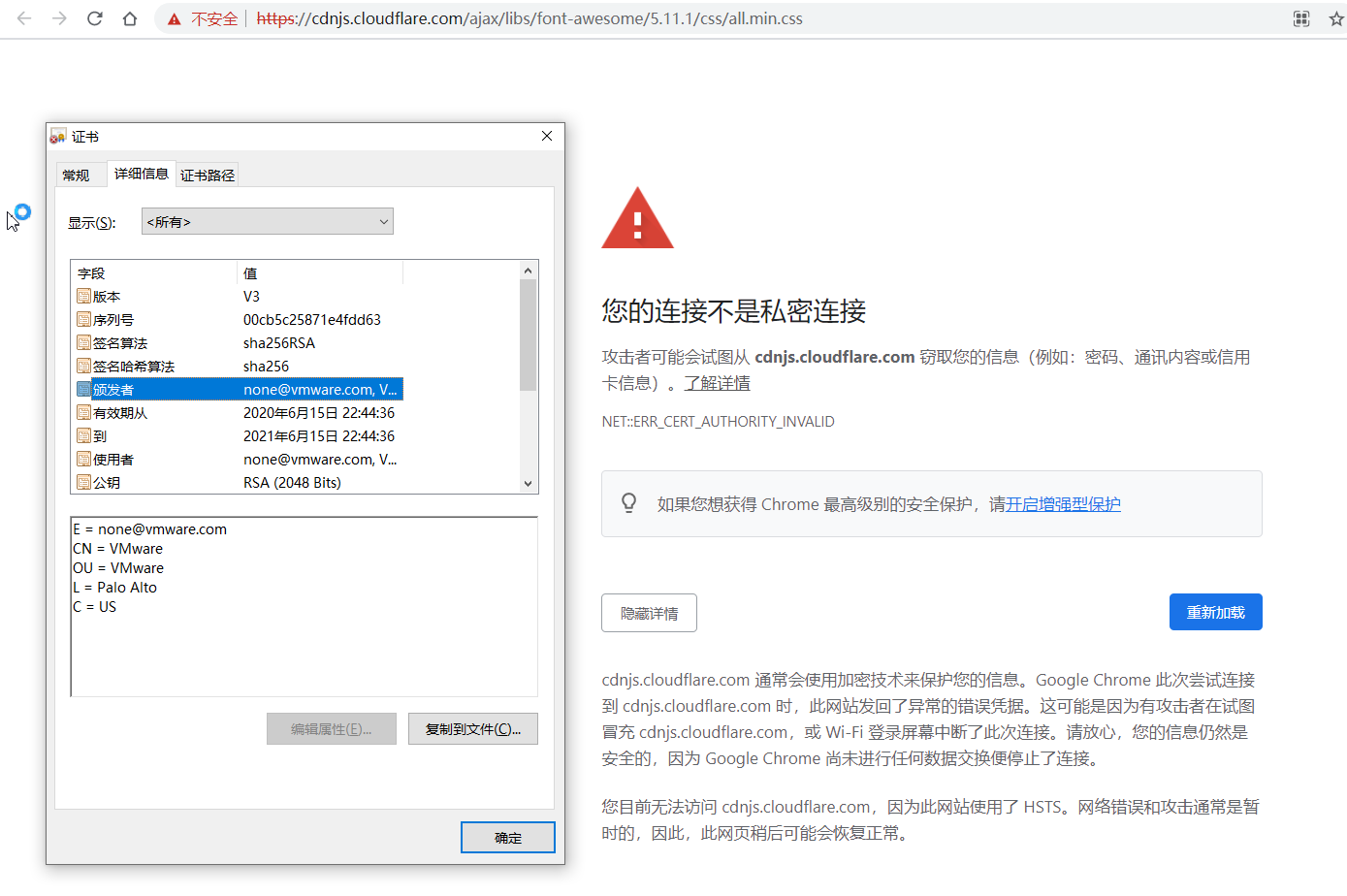

最近访问博客发现页面显示不正常,F12查看网络情况后发现cloudflare加载的静态资源出了问题,具体表现为浏览器出现HSTS警告,使用socks5代理时正常(使用socks5代理时,DNS查询也是用的socks5代理):

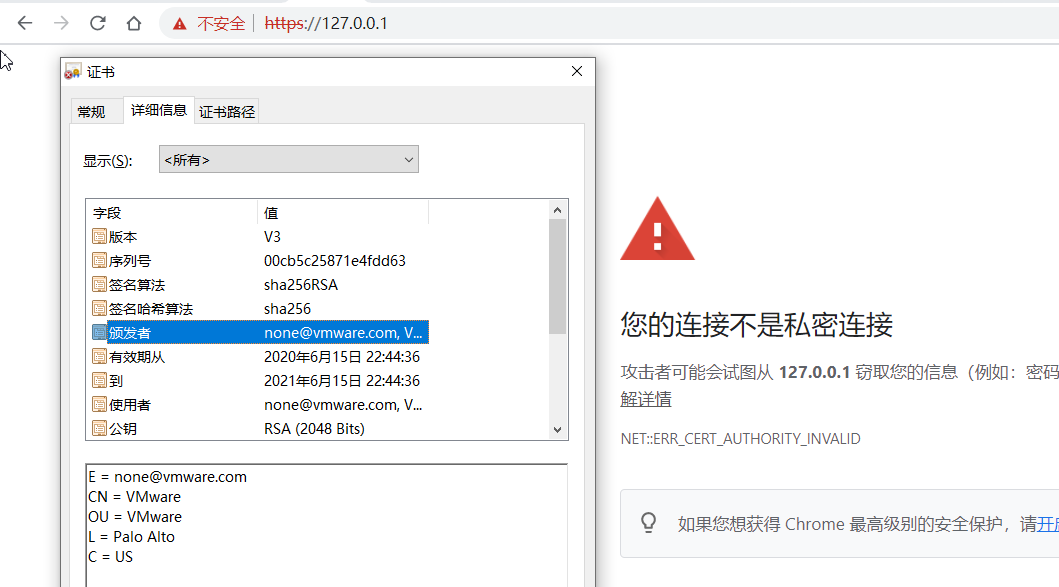

查看证书发现证书是vmware.com的,安装了VM虚拟机后在本地443端口有这个服务:

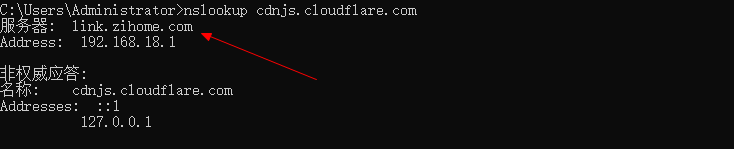

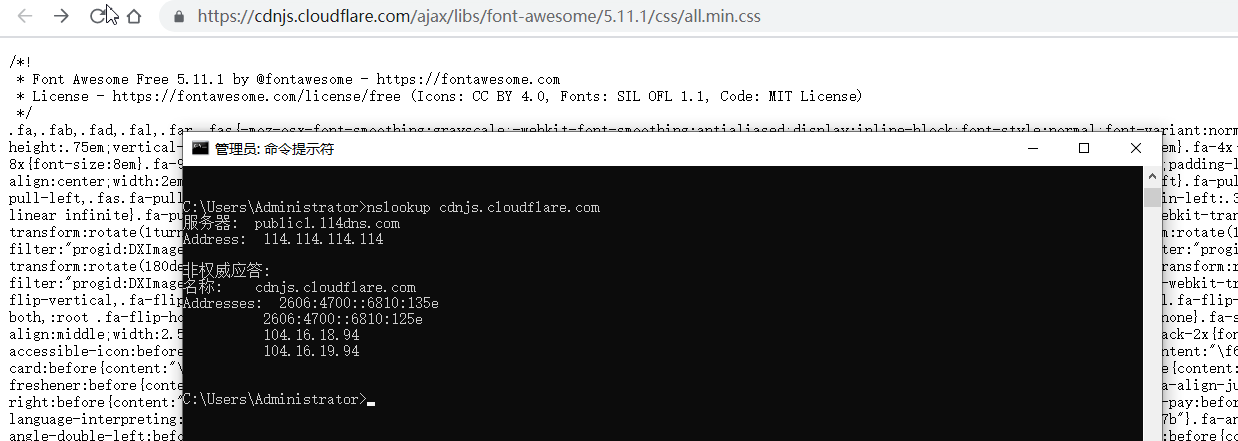

猜测是DNS出了问题,cloudflare被解析到了127.0.0.1上,使用ping和nslookup查看解析情况:

ping cdnjs.cloudflare.com

nslookup cdnjs.cloudflare.com

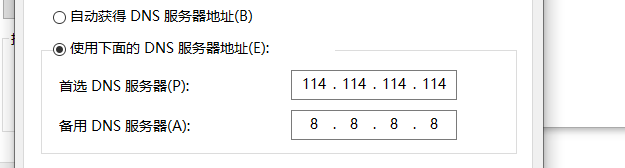

这里的DNS服务器是路由器上的,都将cloudflare.com解析到了本地,手动设置一下主备DNS服务器分别为114.114.114.114,8.8.8.8:

这样一来就可以正常访问了:

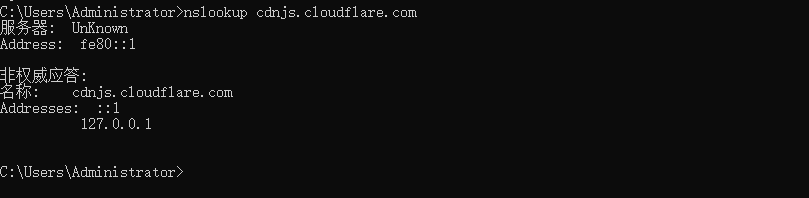

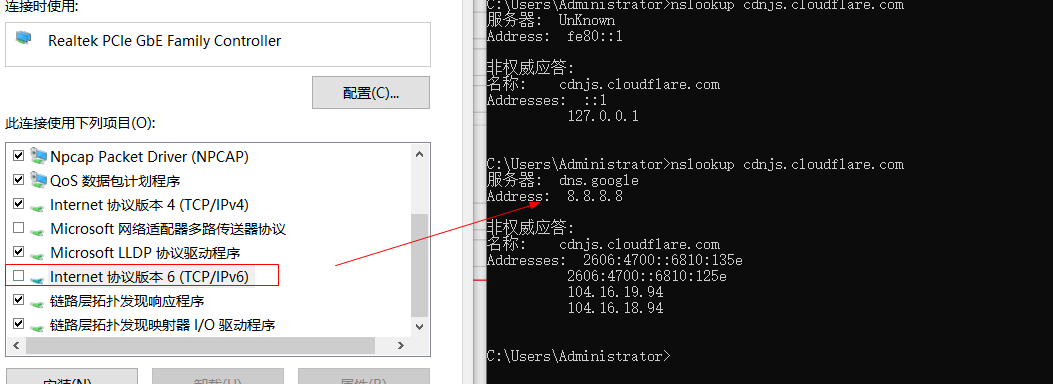

后来使用有线网络时又出现了上面的情况,但是这时候设置IPV4的DNS没有效果,nslookup查询时地址为 IPV6的本地地址fe80::1 ,似乎是IPV6:

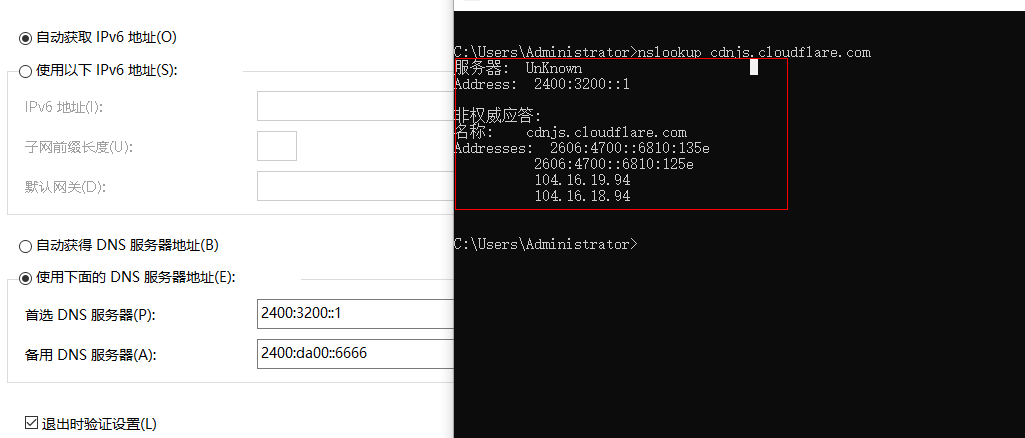

怎么变成了IPV6解析了,按计划设置下IPV6的DNS服务器:

一些百度、阿里的IPV6 DNS:

2400:3200::1

2400:3200:baba::1

2400:da00::6666

2001:4860:4860::8888

2001:4860:4860::8844配置完成后解析成功:

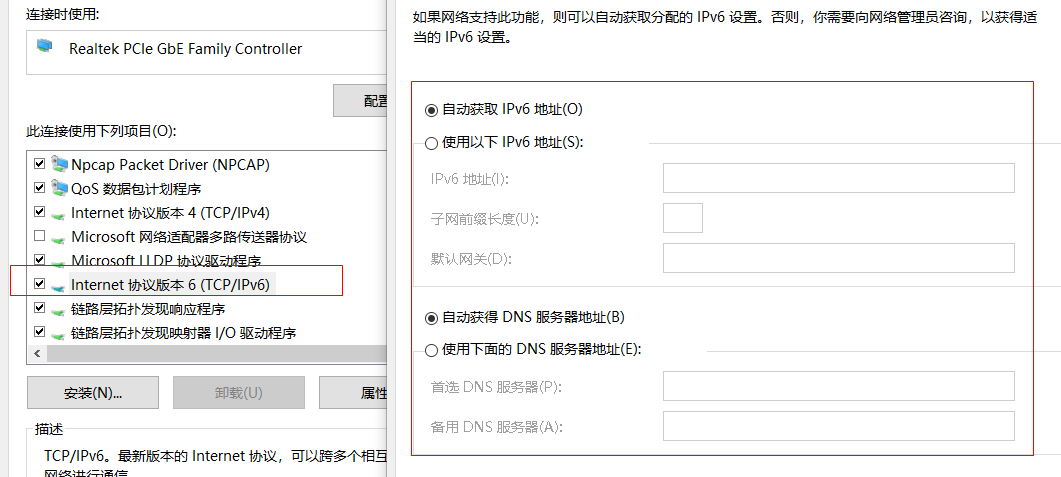

或者可以将IPV6关闭,这样就直接使用IPV4的DNS解析了:

设置完成后如果不生效可以使用 ipconfig /flushdns 刷新本地DNS缓存。