在PHP中可能通过CVE-2024-3961构造php://filter的数据使PHP在转换ISO-2022-CN-EXT字符集时触发漏洞将文件读取原语提升到远程代码执行。

2024-12-04

PHP filters和CVE-2024-2961组合:从文件读取到RCE

PHP filters和CVE-2024-2961组合:从文件读取到RCE

Fastjson反序列化漏洞复现

Fastjson反序列化漏洞复现

利用Azure Attest Service持久化

利用Azure Attest Service持久化

Windows Installer安装包的构建和执行

Windows Installer安装包的构建和执行

360隔离沙箱逃逸

360隔离沙箱逃逸

通过 C++ 操作注册表禁用 Windows Defender

通过 C++ 操作注册表禁用 Windows Defender

PHP任意文件上传绕过多重限制

PHP任意文件上传绕过多重限制

DLL劫持漏洞

DLL劫持漏洞

一次HSTS警告的排查

一次HSTS警告的排查

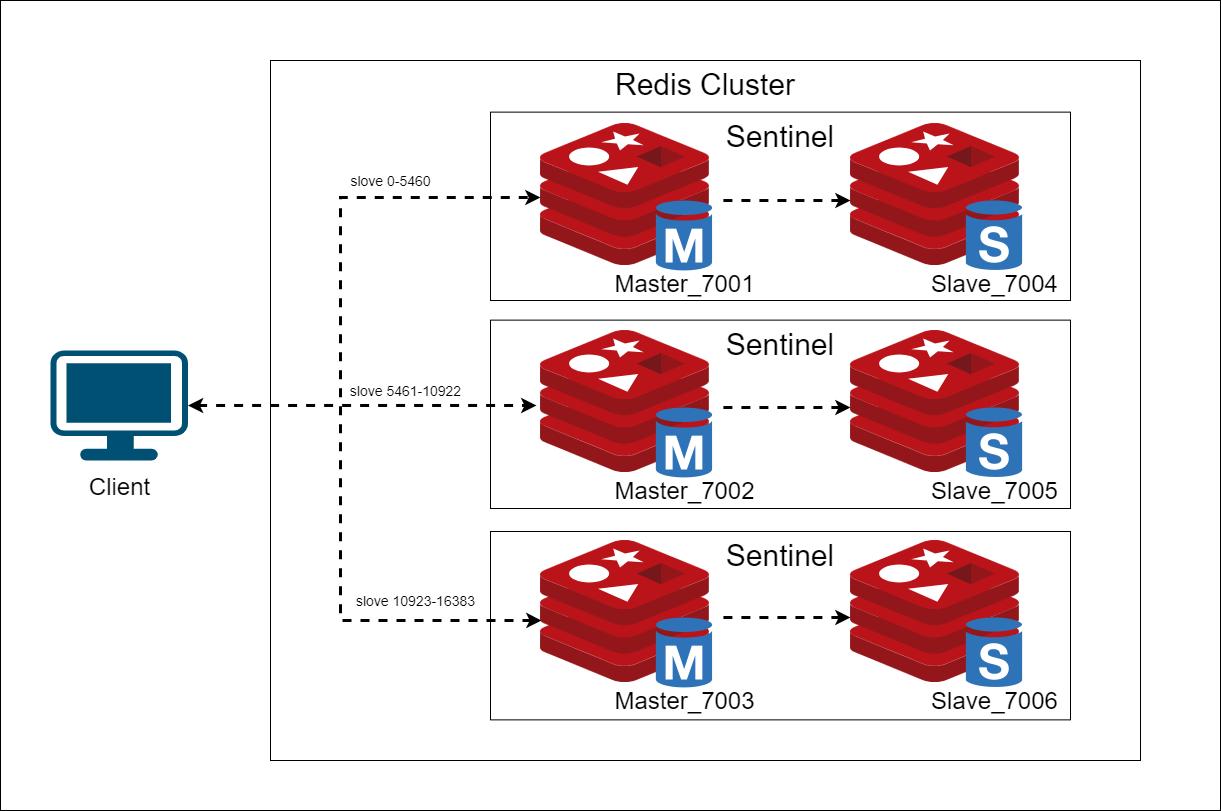

Redis漏洞利用

Redis漏洞利用

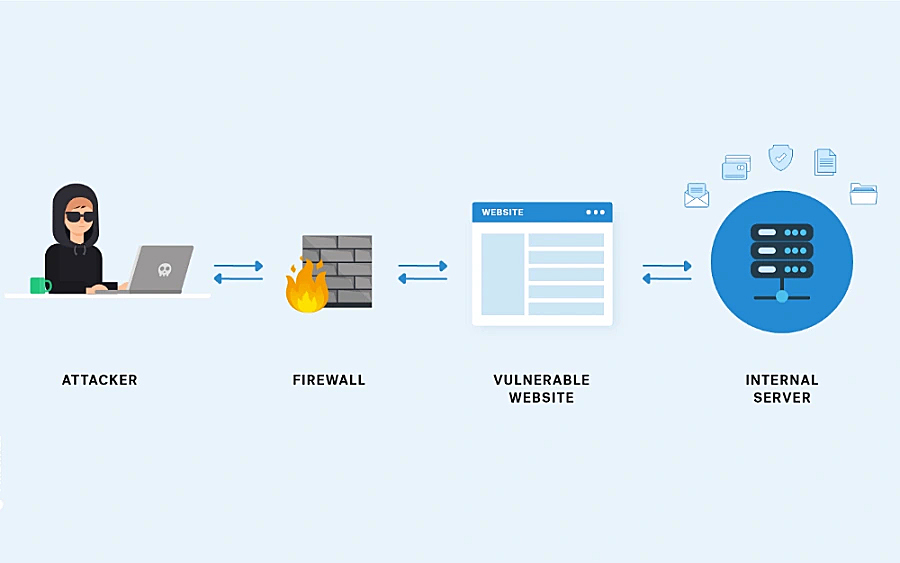

SSRF漏洞基础

SSRF漏洞基础

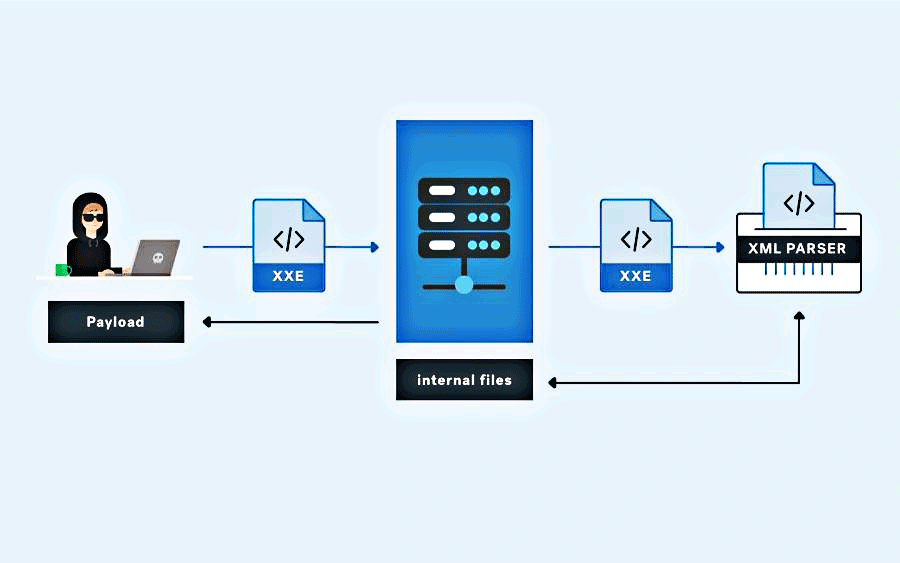

XXE漏洞基础

XXE漏洞基础